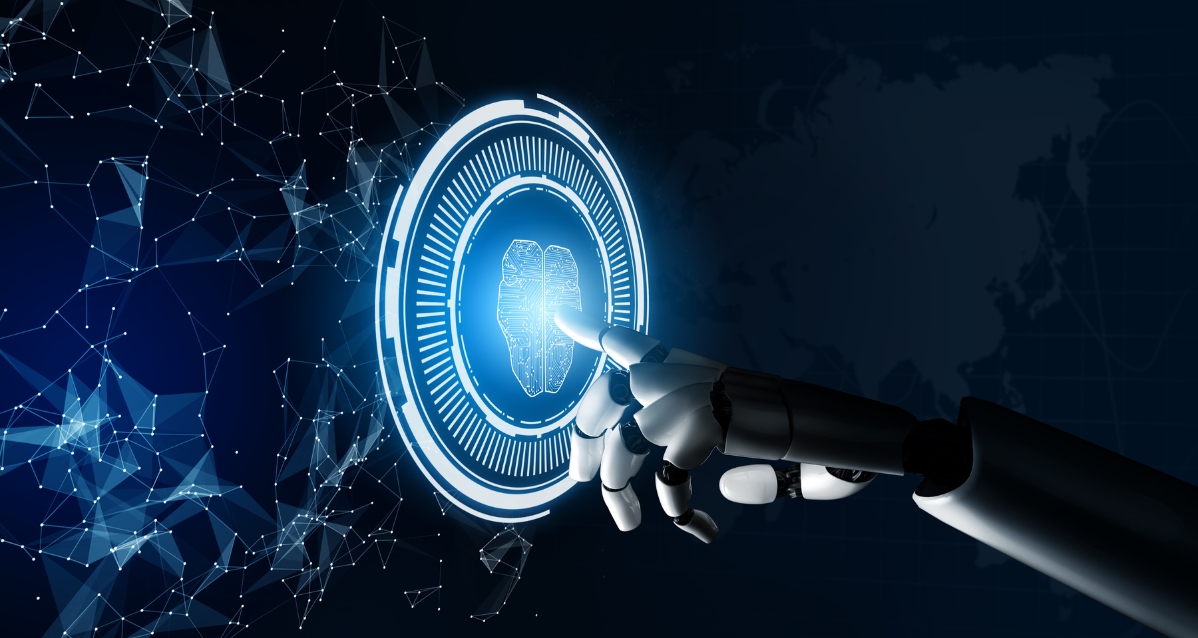

Entenda como a adoção da inteligência artificial pelos cibercriminosos está criando um cenário perigoso e conheça as soluções da Infoblox para frear as novas ameaças conectando-se a outras ferramentas de seu arsenal de SOC.

Nos últimos anos, o cenário de segurança cibernética tem se transformado de maneira abrupta, impulsionado pela adoção massiva de inteligência artificial (IA) tanto por defensores quanto por agentes maliciosos.

A capacidade dos atacantes de gerar variantes de malware usando técnicas de aprendizado de máquina resulta em esquemas de cloaking sofisticados e em redes de distribuição de ameaças (Threat Distribution Systems – TDS) que alternam domínios e vetores de ataque em frações de segundo, dificultando a detecção por ferramentas tradicionais.

Paralelamente, a proliferação de chatbots maliciosos e ambientes de phishing automatizados, alimentados por IA generativa, tem ampliado a escala e a sofisticação dos ataques, permitindo conversas autônomas que ludibriam vítimas e operadores de segurança despreparados.

Dentro desse contexto, o Domain Name System (DNS) emergiu não apenas como um componente essencial da infraestrutura de rede, mas também como um vetor privilegiado para ameaças avançadas.

Técnicas como Fast Flux, algoritmos de geração de domínios (Domain Generation Algorithms – DGA) e canais de exfiltração de dados via consultas DNS têm sido observadas em múltiplas campanhas de alto impacto, desde ransomware até operações de espionagem corporativa.

A velocidade com que novos domínios maliciosos são registrados, utilizados e descartados torna o monitoramento estático insuficiente, exigindo abordagens dinâmicas e orientadas por dados para antecipar o comportamento dos invasores.

Desafios dos profissionais de segurança da informação

A rapidez da evolução das ameaças impõe um desafio adicional: a avalanche de alertas gerados em Security Operations Centers (SOCs). Equipes de segurança frequentemente se veem submersas em eventos, muitos dos quais são falsos positivos ou sinais fracos, resultando em “alert fatigue” e atrasos na investigação de incidentes críticos.

Paralelamente, a multiplicidade de ferramentas de defesa — firewalls, sistemas de prevenção de intrusão, proxies de segurança, entre outros — acaba criando silos de informação que dificultam a correlação de eventos e a resposta coordenada, deixando brechas exploráveis pelos atacantes.

Adicionalmente, a adoção crescente de ambientes multicloud e híbridos demanda que as equipes de segurança alinhem políticas de DNS globais, garantindo coerência entre data centers on‑premise, workloads em IaaS/PaaS e filiais remotas.

A falta de visibilidade unificada sobre consultas DNS, registros de DHCP e inventário de dispositivos incrementa a superfície de ataque e dificulta a identificação de comportamentos anômalos que cruzem diferentes segmentos de rede.

A necessidade de inteligência de ameaças proativa

Em um mundo em que domínios maliciosos podem surgir e desaparecer em horas, as abordagens reativas mostram-se cada vez mais ineficazes. A antecipação de ameaças requer fontes de inteligência que identifiquem indicadores de compromisso (IOCs) antes que sejam explorados em larga escala.

Isso inclui desde a detecção de padrões de DGA até o reconhecimento de fluxos de exfiltração de dados via DNS e a correlação de novos registros de domínios com perfis comportamentais de adversários.

A integração dessas fontes com mecanismos de enforcement, sobretudo firewalls de próxima geração (Next-Generation Firewalls – NGFWs), amplifica a visibilidade e garante que as políticas de bloqueio se atualizem de forma automática, reduzindo drasticamente a janela de exposição.

Apresentando o Infoblox Threat Intelligence Data Exchange (TIDE)

É nesse cenário que o Infoblox Threat Intelligence Data Exchange (TIDE) se destaca como uma solução abrangente para a gestão de inteligência de ameaças no nível DNS.

Baseado em uma plataforma de análise de grandes volumes de consultas DNS, enriquecida por machine learning avançado e insights de nossos laboratórios de pesquisa, o TIDE identifica infraestrutura de adversários — desde domínios recém-registrados até padrões de DGA e fluxos de exfiltração — muitas vezes semanas ou meses antes de serem utilizados em ataques direcionados.

O resultado é um feed contínuo de IOCs de alta precisão, que pode ser consumido por diversos produtos de segurança, eleva o nível de proteção de toda a cadeia de defesa e possibilita ações proativas antes que a ameaça atinja a rede.

Arquitetura e funcionamento do TIDE

Do ponto de vista arquitetural, o TIDE oferece uma interface RESTful robusta, permitindo o acesso programático aos indicadores em formatos flexíveis como JSON, XML, STIX e CEF.

Essa API simplifica a integração com plataformas de NGFW ou servidores de gerenciamento de políticas, que podem ingeri-los automaticamente e aplicar regras de bloqueio ou monitoramento imediato.

Além disso, o suporte nativo a padrões STIX/TAXII garante interoperabilidade com Threat Intelligence Platforms (TIPs), consolidando múltiplas fontes de contexto em um único repositório acionável.

O fluxo típico de operação envolve: 1) ingestão de grandes volumes de consultas DNS globais; 2) aplicação de algoritmos de detecção de padrões maliciosos (DGA, Fast Flux, exfiltração); 3) enriquecimento com reputação histórica e sinais comportamentais; e 4) exposição dos IOCs via API ou conectores certificados.

Integração com firewalls de próxima geração

A sinergia entre o TIDE e os NGFWs acontece por meio de conectores pré-certificados para fabricantes como Palo Alto Networks, por exemplo. Esses conectores traduzem os IOCs em objetos nativos do fabricante (endereços IP, domínios ou URLs) e atualizam automaticamente as listas de bloqueio ou políticas de DNS Firewall (RPZ – Response Policy Zones).

Tão logo um domínio suspeito seja identificado pelo TIDE, o conector sincroniza essa informação com o painel de gerenciamento do NGFW. O firewall, então, impede que consultas DNS envolvendo esse domínio resultem em conexões reais, interrompendo a cadeia de ataque no ponto de origem e reduzindo a sobrecarga de inspeção profunda de pacotes (DPI).

Automação e DevSecOps: infraestrutura como código

O alinhamento do TIDE com práticas de DevSecOps possibilita o uso de infraestrutura como código para provisionar regras DNS-Firewall integradas. Por meio de plugins Infoblox para Terraform e playbooks Ansible, equipes de rede e segurança podem definir políticas em repositórios Git versionados, garantindo consistência entre ambientes e auditorias claras de mudanças.

Essa abordagem acelera o provisionamento de políticas de segurança, reduz o risco de erros humanos e favorece compliance e governança.

Benefícios e impacto na organização

Ao combinar a visibilidade de DNS com a capacidade de enforcement imediato dos NGFWs, a integração entre Infoblox TIDE e firewalls de próxima geração oferece uma malha de segurança proativa e resiliente. Entre os benefícios percebidos pelas organizações, destacam-se:

- Redução significativa da janela de exposição a novas ameaças;

- Diminuição do volume de alertas redundantes, aliviando o “alert fatigue” no SOC;

- Automação de atualizações de políticas, liberando tempo para investigações de maior valor;

- Visibilidade unificada de eventos DNS em ambientes multicloud e on‑premise;

- Auditoria completa de mudanças em políticas via infraestrutura como código.

Considerações finais

Em um cenário em constante mutação, onde ataques suportados por IA podem mudar de forma e infraestrutura em questão de minutos, contar com fontes de inteligência de ameaças precisas e integradas aos mecanismos de enforcement é imperativo.

O Infoblox Threat Intelligence Data Exchange (TIDE), aliado aos firewalls de próxima geração, fornece essa combinação poderosa: detecção antecipada no nível DNS e bloqueio automático de atividades maliciosas.

Dessa forma, as organizações reforçam sua postura de segurança, reduzem riscos e avançam rumo a operações de defesa verdadeiramente integradas e orientadas por dados.

Entre em Contato

Entre em Contato